Server Load Balancer では、PEM 形式の証明書にのみ対応しています。 証明書をアップロードする前に、証明書、証明書チェーン、秘密鍵が、このセクションで説明されている規則に準拠していることを確認してください。

ルート CA 発行の証明書

ルート CA 発行の証明書の場合、Server Load Balancer にアップロードする必要があるのは、受け取った証明書だけです。 この証明書が設定された Web サイトは、追加の証明書を設定しなくても Web ブラウザーから信頼されます。

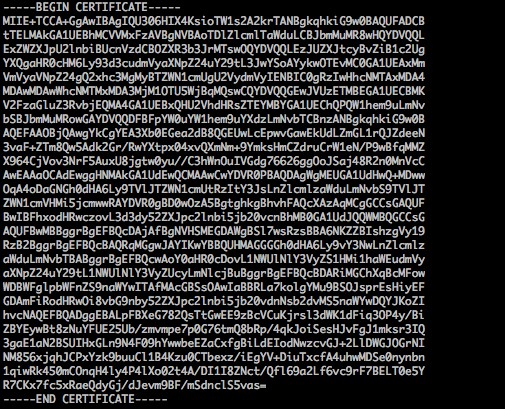

証明書の形式は、次の要件を満たす必要があります。

- 証明書の内容は、

-----BEGIN CERTIFICATE-----, -----END CERTIFICATE-----の間に記載されています。 証明書をアップロードする際、このヘッダーとフッターも含めます。 - 各行 (最後の行を除く) は 64 文字にする必要があります。 最後の行は、64 文字以下にすることができます。

- 内容に空白文字を含めることはできません。

ルート CA 発行の証明書のサンプルを以下に示します。

中間 CA 発行の証明書

中間 CA 発行の証明書の場合、複数の中間証明書を受け取ります。 サーバー証明書と中間証明書の両方を結合して SLB にアップロードする必要があります。

証明書チェーンの形式は、以下の要件を満たす必要があります。

- サーバー証明書を先頭部分に記載し、その後ろに空白文字を入れずに中間証明書を記載します。

- 内容に空白文字を含めることはできません。

- 内容に空白の行を含めることはできません。 各行 (最後の行を除く) は 64 文字にする必要があります。 詳細は『RFC1421』をご参照ください。

- 証明書の説明に記載されている証明書の要件に準拠しています。 一般的に、中間 CA は証明書の発行時に証明書の形式に関する説明文書を提供します。証明書チェーンは、その形式の要件に従う必要があります。

証明書チェーンのサンプルを以下に示します。

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----RSA 秘密鍵

サーバー証明書をアップロードする際、証明書の秘密鍵もアップロードする必要があります。

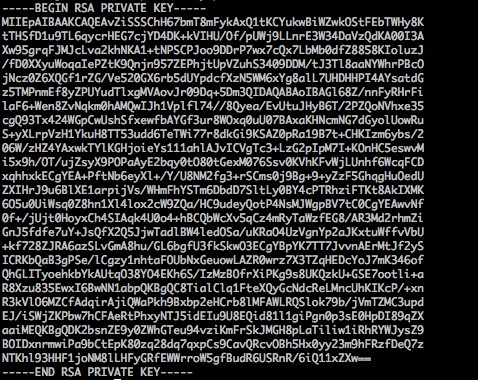

RSA 秘密鍵の形式は、以下の要件を満たす必要があります。

- 鍵は、

-----BEGIN RSA PRIVATE KEY-----, -----END RSA PRIVATE KEY-----の間に記載されています。 鍵をアップロードする際、このヘッダーとフッターも含めます。 - 内容に空白文字を含めることはできません。 各行 (最後の行を除く) は 64 文字にする必要があります。 最後の行は、64 文字以下にすることができます。 詳細は『RFC1421』をご参照ください。

秘密鍵が暗号化されている場合、たとえばヘッダーとフッターが

-----BEGIN PRIVATE KEY-----, -----END PRIVATE

KEY-----、または -----BEGIN ENCRYPTED PRIVATE KEY-----, -----END

ENCRYPTED PRIVATE KEY----- であるか、秘密鍵に Proc-Type:

4,ENCRYPTED が含まれている場合、以下のコマンドを実行して秘密鍵を変換してから、Server Load Balancer にアップロードしてください。openssl rsa -in old_server_key.pem -out new_server_key.pemRSA 秘密鍵のサンプルを以下に示します。