VPN Gatewayのハブ機能により、大規模企業は複数のオフィスを相互に接続し、複数のオフィスを仮想プライベートクラウド (VPC) に接続できます。 このトピックでは、VPN Gatewayのハブ機能を使用して、複数のオフィス同士を接続し、複数のオフィスをVPCに接続する方法について説明します。

ハブ機能の概要

VPNゲートウェイを作成すると、自動的にハブ機能が有効になります。各拠点のカスタマーゲートウェイと、各拠点からクラウドへのIPsec-VPN接続の設定のみを行う必要があります。 このようにして、オフィスは相互に、またVPCと通信できます。

シナリオ

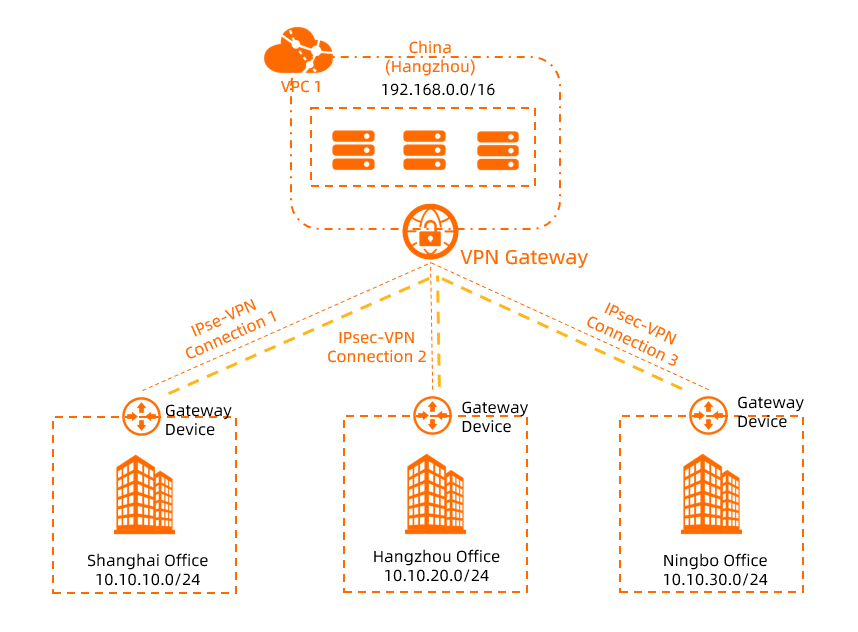

このトピックでは、上記のシナリオを例として使用します。 大企業は上海、杭州、寧波にオフィスを構えています。 この企業は、中国(杭州)地域にVPC1というVPCを導入しています。サービスはVPC1のElastic Compute Service (ECS) インスタンスにデプロイされます。 オフィスは互いに、またはVPC1と通信できません。 ビジネスの発展により、企業はVPN Gatewayのハブ機能を使用して、各オフィスとVPC1を接続したいと考えています。

前提条件

- オフィス内のオンプレミスゲートウェイ装置のパブリックIPアドレスが取得される。

- VPC1は中国 (杭州) リージョンで作成されます。 VPC1内のECSインスタンスにサービスが展開されます。詳細については、「IPv4 CIDRブロックを持つVPCの作成」をご参照ください。この例でのVPC1および各事業所のCIDRブロックを次の表に示します。説明 ビジネス要件に基づいてCIDRブロックを計画できます。 CIDRブロックが互いに重ならないようにしてください。

オフィス VPC1 上海オフィス 杭州オフィス ニンポーのオフィス 接続するCIDRブロック 192.168.0.0/16 10.10.10.0/24 10.10.20.0/24 10.10.30.0/24 ECSインスタンスのIPアドレス 192.168.20.121 N/A N/A N/A オンプレミスゲートウェイデバイスのパブリックIPアドレス N/A 1.XX.XX.1 2.XX.XX.2 3.XX.XX.3 - VPC1のECSインスタンスに適用されるセキュリティグループルールと、各オフィスに適用されるアクセス制御ルールを認識しています。 セキュリティグループルールとアクセス制御ルールにより、オフィスは相互に、およびVPC1と通信できます。 詳しくは、「セキュリティグループルールの照会とセキュリティグループルールを追加」をご参照ください。

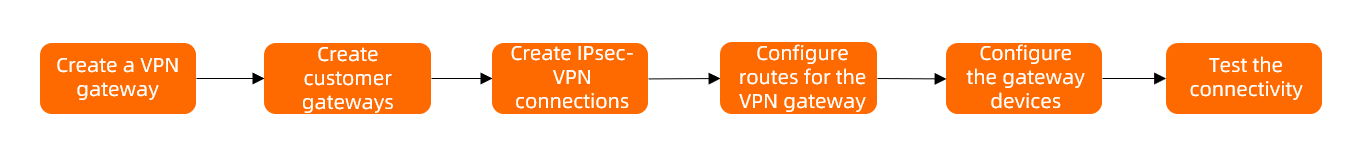

手順

手順 1: VPN ゲートウェイの作成

VPC1が属するリージョンにVPNゲートウェイを作成します。上海オフィス、杭州オフィス、寧波オフィスは、このVPNゲートウェイを使用して互いに通信し、VPC1と通信します。

- VPN Gatewayコンソールにログインします。

- 上部のナビゲーションバーで、VPNゲートウェイを作成するリージョンを選択します。 この例では、中国 (杭州) リージョンが選択されています。

- VPN Gateway ページで、[VPN Gateway の作成] をクリックします。

- 購入ページで、次のパラメーターを設定し、[今すぐ購入] をクリックして、支払いを完了します。

詳細については、「VPN Gateway の作成」をご参照ください。項目 説明 Name VPNゲートウェイの名前を入力します。 この例では、VPN Gateway 1が入力されています。 Region VPNゲートウェイをデプロイするリージョンを選択します。 この例では、中国 (杭州) リージョンが選択されています。 VPC VPNゲートウェイを関連付けるVPCを選択します。 この例では、VPC 1が選択されています。 VSwitchの指定 VPCの指定されたvSwitchにVPNゲートウェイをデプロイするかどうかを指定します。 この例では、[いいえ] が選択されています。 最大帯域幅 VPN gatewayの最大帯域幅値を指定します。 単位:Mbit/秒。 トラフィック VPNゲートウェイの計測方法を選択します。 デフォルト値: Pay-by-data-transfer 詳細については、「従量課金制」をご参照ください。

IPsec-VPN IPsec-VPNを有効にするかどうかを指定します。 この例では、[有効化] が選択されています。 SSL-VPN SSL-VPNを有効にするかどうかを指定します。 この例では、[無効] が選択されています。 期間 課金サイクルを指定します。 デフォルト値: [時間単位] 。

サービスにリンクされたロール [サービスにリンクされたロールの作成] をクリックすると、サービスにリンクされたロールAliyunServiceRoleForVpnが自動的に作成されます。 VPN gatewayが他のクラウドリソースにアクセスする役割を引き受ける方法の詳細については、「AliyunServiceRoleForVpn」をご参照ください。

[作成済み] が表示されている場合、サービスにリンクされたロールが作成され、再度作成する必要はありません。

- VPN gatewayページに戻り、VPN gatewayを表示します。 VPNゲートウェイを作成すると、準備中状態になります。 1〜5分後、VPNゲートウェイは正常状態に変わります。 VPNゲートウェイが正常状態に変わった後、VPNゲートウェイは使用できる状態になります。

ステップ2: 各オフィスのカスタマーゲートウェイを作成する

VPNゲートウェイを利用して拠点間の通信を可能にするには、各拠点にカスタマーゲートウェイを作成する必要があります。

- 左側のナビゲーションウィンドウで、 を選択します。

- 上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。 説明 接続するカスタマーゲートウェイとVPNゲートウェイは、同じリージョンにデプロイする必要があります。

- カスタマーゲートウェイ ページで、[カスタマーゲートウェイの作成] をクリックします。

- カスタマーゲートウェイの作成 パネルで、次の情報に基づいてカスタマーゲートウェイを設定し、[OK] をクリックします。 オフィスごとにカスタマーゲートウェイを作成する必要があります。 詳細については、次の表を参照してください。

項目 説明 上海オフィス 杭州オフィス ニンポーのオフィス Name カスタマーゲートウェイの名前を入力します。 Shanghai-customer1 杭州-customer2 Ningbo-customer3 IPアドレス カスタマーゲートウェイのパブリックIPアドレスを入力します。 この例では、1.XX. XX.1を入力します。 これは、上海オフィスのオンプレミスゲートウェイデバイスのパブリックIPアドレスです。 In this example, 2.XX.XX.2 is entered. これは、杭州オフィスのオンプレミスゲートウェイデバイスのパブリックIPアドレスです。 この例では、 3.XX.XX.33.XX.XX.3 と入力されています。これは寧波オフィスのオンプレミスゲートウェイデバイスのパブリックIPアドレスです。 詳細については、「カスタマーゲートウェイの作成」をご参照ください。

ステップ3: 各オフィスのIPsec-VPN接続を作成する

各オフィスにIPsec-VPN接続を作成して、オフィスをAlibaba Cloudに接続します。

- 左側のナビゲーションウィンドウで、 を選択します。

- 上部のナビゲーションバーで、IPsec-VPN接続のリージョンを選択します。

- VPN 接続 ページで、[VPN 接続の作成] をクリックします。

- [VPN 接続の作成] ページで、IPsec-VPN接続に次のパラメーターを設定し、[OK] をクリックします。 各オフィスのIPsec-VPN接続の設定を次の表に示します。

項目 説明 上海オフィス 杭州オフィス ニンポーのオフィス Name IPsec-VPN接続の名前を入力します。 IPsec-VPN接続1 IPsec-VPN接続2 IPsec-VPN Connection 3 VPNゲートウェイ 作成したVPNゲートウェイを選択します。 VPN Gateway 1 カスタマーゲートウェイ 作成したカスタマーゲートウェイを選択します。 Shanghai-customer1 Hangzhou-customer2 Ningbo-customer3 ルーティングモード ルーティングモードを選択します。 宛先ルーティングモード 宛先ルーティングモード 保護されたデータフロー ローカルネットワーク オフィスに接続するCIDRブロックを入力します。 CIDRブロックはフェーズ2ネゴシエーションで使用されます。 N/A N/A 192.168.0.0/16 リモートネットワーク VPCに接続するCIDRブロックを入力します。 このCIDRブロックはフェーズ2ネゴシエーションで使用されます。 10.10.30.0/24 すぐに有効 接続のネゴシエーションをすぐに開始するかどうかを指定します。 - Yes: 設定完了後にコネクションネゴシエーションを開始します。

- No: 受信トラフィックが検出されるとネゴシエーションを開始します。

Yes はい はい Pre-shared Key 事前共有キーを入力します。 値を入力しない場合、事前共有キーとしてランダムな16文字の文字列が生成されます。

重要 オンプレミスのデバイスとIPsec-VPN接続が同じ事前共有キーを使用していることを確認します。fddsFF123**** TTTddd321**** PPPttt456**** その他のパラメーターにはデフォルト設定を使用します。 詳細については、「IPsec-VPN接続の作成と管理」をご参照ください。

- [確立] ダイアログボックスで、[OK] をクリックします。

ステップ4: VPN gatewayのルートを設定する

IPsec-VPN接続を作成した後、上海と杭州のオフィスのCIDRブロックをVPNゲートウェイの宛先ベースのルートテーブルに追加し、上海、杭州、寧波の各オフィスのCIDRブロックを1にアドバタイズする必要があります。

- 左側のナビゲーションウィンドウで、 を選択します。

- 上部のナビゲーションバーで、VPN gatewayのリージョンを選択します。

- [VPN Gateway] ページで、管理するVPN gatewayを見つけ、そのIDをクリックします。

- 上海と杭州のオフィスのCIDRブロックを追加し、アドバタイズします。 Destination-based Routing タブで、VPNゲートウェイを選択します。

- VPNゲートウェイの [ポリシーベースのルーティング] タブで、寧波オフィスのCIDRブロックをアドバタイズします。

- [ポリシーベースのルーティング] タブで、宛先CIDRブロックが寧波オフィスのCIDRブロックであるルートを見つけ、[操作] 列の [発行] をクリックします。

- [ルートの公開] メッセージで、[OK] をクリックします。

手順5: オンプレミスゲートウェイデバイスの設定

VPNゲートウェイを設定した後、各オフィスのオンプレミスゲートウェイデバイスを設定する必要があります。 IPsec 接続 ページでオンプレミスゲートウェイデバイスの設定をダウンロードし、オンプレミスゲートウェイデバイスに設定を追加する必要があります。 こうすることで、各オフィス間およびVPC1との通信が可能になります。

- 左側のナビゲーションウィンドウで、 を選択します。

- [IPsec 接続] ページで、管理するIPsec-VPN接続を見つけ、[操作] 列の を選択します。 IPsec接続1、IPsec接続2、およびIPsec接続3を見つけて、設定をダウンロードします。

- オンプレミスゲートウェイデバイスに設定を追加します。 For more information, see Configure an on-premises gateway device.

- IPsec Connection 1でダウンロードした設定を上海事務所のオンプレミスゲートウェイ機器に追加します。

- IPsec Connection 2からダウンロードした設定を杭州オフィスのオンプレミスゲートウェイ装置に追加する。

- IPsec Connection 3からダウンロードした設定を、寧波オフィスのオンプレミスゲートウェイデバイスに追加します。

手順 6:ネットワーク接続のテスト

上記の設定が完了すると、上海オフィス、杭州オフィス、寧波オフィス、VPC1が相互に通信できるようになります。次のコンテンツでは、ネットワーク接続をテストする方法について説明します。

- オフィスとVPC1間のネットワーク接続をテストします。

- オフィス間のネットワーク接続をテストします。