このトピックでは、IPsec-VPNを使用して2つの仮想プライベートクラウド (VPC) 間に安全な接続を確立する方法について説明します。 これにより、一方のVPCのクラウドリソースは、もう一方のVPCのクラウドリソースにアクセスできます。

シナリオ

一方が中国本土にあり、もう一方が中国本土外にある場合に、2つのVPC間に接続を作成する場合は、Cloud Enterprise Network (CEN) サービスを使用することを推奨します。 詳細については、「CEN について」をご参照ください。

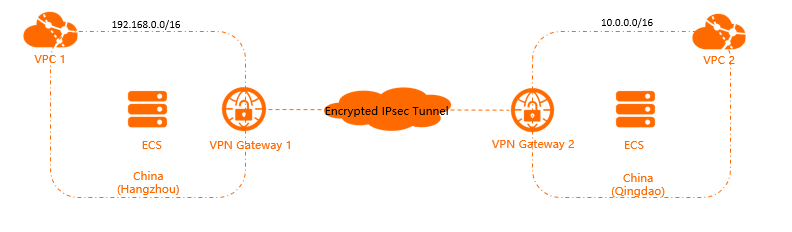

このトピックの例として、次のシナリオを使用します。企業が中国 (杭州) リージョンにVPC 1という名前のVPCを作成し、中国 (青島) リージョンにVPC 2という名前の別のVPCを作成しました。 ECS (Elastic Compute Service) インスタンスはVPCにデプロイされ、サービスはECSインスタンスにデプロイされます。 ビジネス開発により、VPC 1とVPC 2のサービスは互いに通信する必要があります。

ネットワークセキュリティを確保するため、企業はVPNゲートウェイを使用してVPC 1とVPC 2の間にIPsec-VPN接続を確立することに決定しました。このように、VPC間のデータ伝送は暗号化され、クラウドリソースは安全な方法で互いに通信することができる。

前提条件

- VPC 1という名前のVPCが中国 (杭州) リージョンに作成され、VPC 2という名前のVPCが中国 (青島) リージョンに作成されます。 ECSインスタンスはVPCにデプロイされ、サービスはECSインスタンスにデプロイされます。 詳細については、「IPv4 CIDRブロックを持つVPCの作成」をご参照ください。次の表に、この例のVPC 1とVPC 2の設定を示します。説明 ビジネス要件に基づいてCIDRブロックを指定できます。 通信する必要があるCIDRブロックが重複しないようにしてください。

VPC 名 リージョン VPC CIDR ブロック VPC ID ECSインスタンスの名前 ECSインスタンスのIPアドレス VPC1 中国 (杭州) 192.168.0.0/16 vpc-bp1e0yx3nsosmitth **** ECS1 192.168.20.161 VPC2 中国 (青島) 10.0.0.0/16 vpc-m5e83sapxp88cgp5f **** ECS2 10.0.1.110 - VPCのECSインスタンスに適用されるセキュリティグループルールを認識しています。 セキュリティグループルールでECSインスタンスが相互に通信できるようにしてください。 詳しくは、「セキュリティグループルールの照会とセキュリティグループルールを追加」をご参照ください。

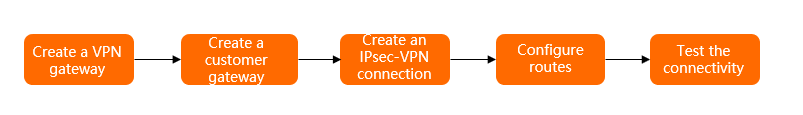

手順

手順 1: VPN ゲートウェイの作成

- VPN Gatewayコンソールにログインします。

- 上部のナビゲーションバーで、VPNゲートウェイを作成するリージョンを選択します。 この例では、中国 (杭州) リージョンが選択されています。説明 VPN gatewayは、VPN gatewayに関連付けるVPCと同じリージョンに属している必要があります。

- VPN Gateway ページで、[VPN Gateway の作成] をクリックします。

- 購入ページで、次のパラメーターを設定し、[今すぐ購入] をクリックして、支払いを完了します。

詳細については、「VPN Gateway の作成」をご参照ください。項目 説明 Name VPNゲートウェイの名前を入力します。 この例では、VPN Gateway 1が入力されています。 Region VPNゲートウェイをデプロイするリージョンを選択します。 この例では、中国 (杭州) リージョンが選択されています。 VPC VPNゲートウェイを関連付けるVPCを選択します。 この例では、VPC 1が選択されています。 VSwitchの指定 VPCの指定されたvSwitchにVPNゲートウェイをデプロイするかどうかを指定します。 この例では、[いいえ] が選択されています。 最大帯域幅 VPN gatewayの最大帯域幅値を指定します。 単位:Mbit/秒。 トラフィック VPNゲートウェイの計測方法を選択します。 デフォルト値: Pay-by-data-transfer 詳細については、「従量課金制」をご参照ください。

IPsec-VPN IPsec-VPNを有効にするかどうかを指定します。 この例では、[有効化] が選択されています。 SSL-VPN SSL-VPNを有効にするかどうかを指定します。 この例では、[無効] が選択されています。 期間 課金サイクルを指定します。 デフォルト値: [時間単位] 。

サービスにリンクされたロール [サービスにリンクされたロールの作成] をクリックすると、サービスにリンクされたロールAliyunServiceRoleForVpnが自動的に作成されます。 VPN gatewayが他のクラウドリソースにアクセスする役割を引き受ける方法の詳細については、「AliyunServiceRoleForVpn」をご参照ください。

[作成済み] が表示されている場合、サービスにリンクされたロールが作成され、再度作成する必要はありません。

- VPN gatewayページに戻り、VPN gatewayを表示します。 VPNゲートウェイを作成すると、準備中状態になります。 1〜5分後、VPNゲートウェイは正常状態に変わります。 VPNゲートウェイが正常状態に変わった後、VPNゲートウェイは使用できる状態になります。

- 中国 (青島) リージョンにVPN gateway 2という名前のVPNゲートウェイを作成するには、ステップ1の4にサブステップ2〜サブステップを繰り返します。 Specify VPC 2 for the VPC parameter. その他のパラメーターには、VPN Gateway 1と同じ値を指定します。 この例で作成されるVPN Gatewayの情報を次の表に示します。

リージョン VPNゲートウェイ名 VPC 名 VPNゲートウェイID VPNゲートウェイIPアドレス 中国 (杭州) VPN Gateway 1 VPC1 vpn-bp1l5zihic47jprwa **** 120.XX.XX.40 中国 (青島) VPN Gateway 2 VPC2 vpn-m5eqjnr4ii6jajpms **** 118.XX.XX.20

手順 2 : カスタマーゲートウェイの作成

- 左側のナビゲーションウィンドウで、 を選択します。

- 上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。 説明 接続するカスタマーゲートウェイとVPNゲートウェイが同じリージョンにデプロイされていることを確認してください。

- カスタマーゲートウェイ ページで、[カスタマーゲートウェイの作成] をクリックします。

- カスタマーゲートウェイの作成 パネルで、次のパラメーターを設定し、[OK] をクリックします。 中国 (杭州) リージョンと中国 (青島) リージョンにカスタマーゲートウェイを作成する必要があります。 次の表に、カスタマーゲートウェイのパラメーターを示します。

項目 説明 中国 (杭州) 中国 (青島) Name カスタマーゲートウェイの名前を入力します。 Customer1 Customer2 IPアドレス カスタマーゲートウェイのパブリックIPアドレスを入力します。 この例では、VPN Gateway 2のIPアドレス、118.XX. XX.XX. 20は、入ります 説明 この例では、VPN Gateway 1はVPC 2のカスタマーゲートウェイであり、VPN gateway 2はVPC 1のカスタマーゲートウェイです。この例では、VPN Gateway 1のIPアドレス120.XX. XX.40を入力します。 詳細については、「カスタマーゲートウェイの作成」をご参照ください。

次の表に、各リージョンのVPNゲートウェイ、カスタマーゲートウェイ、およびVPCに関する情報を示します。リージョン VPC 名 VPNゲートウェイ名 カスタマーゲートウェイ名 カスタマーゲートウェイID カスタマーゲートウェイのIPアドレス 中国 (杭州) VPC1 VPN Gateway 1 Customer1 cgw-bp1er5cw26c2b35vm **** 118.XX.XX.20 中国 (青島) VPC2 VPN Gateway 2 Customer2 cgw-m5e6qdvuxquse3fvm **** 120.XX.XX.40

手順 3:IPsec-VPN 接続を作成する

VPNゲートウェイとカスタマーゲートウェイを作成した後、IPsec-VPN接続を作成してVPNゲートウェイをカスタマーゲートウェイに接続できます。

- 左側のナビゲーションウィンドウで、 を選択します。

- 上部のナビゲーションバーで、IPsec-VPN接続のリージョンを選択します。

- IPsec 接続 ページで、[IPsec接続の作成] をクリックします。

- [VPN 接続の作成] ページで、IPsec-VPN接続に次のパラメーターを設定し、[OK] をクリックします。 IPsec-VPN接続を中国 (杭州) リージョンで作成し、別のIPsec-VPN接続を中国 (青島) リージョンで作成する必要があります。 IPsec-VPN接続のパラメーターを次の表に示します。

アイテム 説明 中国 (杭州) 中国 (青島) Name IPsec-VPN接続の名前を入力します。 IPsec-VPN接続1 IPsec-VPN接続2 VPNゲートウェイ 作成したVPNゲートウェイを選択します。 VPN Gateway 1 VPN Gateway 2 カスタマーゲートウェイ 作成したカスタマーゲートウェイを選択します。 Customer1 Customer2 ルーティングモード ルーティングモードを選択します。 [宛先ルーティングモード] を選択します。 [宛先ルーティングモード] を選択します。 すぐに有効 接続のネゴシエーションをすぐに開始するかどうかを指定します。 - Yes: 設定完了後にネゴシエーションを開始します。

- No: トラフィックが検出されるとネゴシエーションを開始します。

この例ではいいえが選択されています。 この例ではいいえが選択されています。 事前共有キー 事前共有キーを入力します。 キーを指定しない場合、事前共有キーとしてランダムな16文字の文字列が生成されます。

fddsFF123 **** 重要 IPsec-VPN接続は、同じ事前共有キーを使用する必要があります。その他のパラメーターにはデフォルト設定を使用します。 詳細については、「IPsec-VPN接続の作成と管理」をご参照ください。

- [確立] ダイアログボックスで、[OK] をクリックします。

手順 4: ルートの設定

- 左側のナビゲーションウィンドウで、 を選択します。

- 上部のナビゲーションバーで、VPN gatewayのリージョンを選択します。

- [VPN Gateway] ページで、管理するVPN gatewayを見つけ、そのIDをクリックします。

- [宛先ベースルーティング] タブで、[ルートエントリの追加] をクリックします。

- [ルートエントリの追加] パネルで、次のパラメーターを設定し、[OK] をクリックします。 VPN Gateway 1およびVPN Gateway 2へのルートを追加する必要があります。 次の表に、ルートのパラメーターを示します。

詳細については、「宛先ベースのルートを作成する」をご参照ください。項目 説明 VPN Gateway 1 VPN Gateway 2 宛先CIDRブロック 接続先CIDRブロックを入力します。 VPC 2のプライベートCIDRブロックである10.0.0.0/16を入力します。 VPC 1のプライベートCIDRブロックである192.168.0.0/16を入力します。 ネクストホップタイプ ネクストホップタイプを選択します。 この例では、IPsec接続が選択されています。 この例では、IPsec接続が選択されています。 次ホップ 次のホップを選択します。 IPsec-VPN接続1を選択します。 IPsec-VPN接続2を選択します。 VPCへの公開 VPNゲートウェイに関連付けられているVPCへのルートをアドバタイズするかどうかを指定します。 Yes が選択されています。 この例では、はいが選択されています。 重量 ルートの重みを指定します。 - 100: ルートの高い優先度を指定します。

- 0: ルートの優先度を低く指定します。

この例では、デフォルト値100が使用されます。 この例では、デフォルト値100が使用されます。

手順 5:ネットワーク接続のテスト

- VPC 1でECS 1にログインします。 ECSインスタンスへのログイン方法の詳細については、「ECSインスタンスへの接続方法」をご参照ください。

- pingコマンドを実行してECS 2のIPアドレスをpingし、ネットワーク接続をテストします。

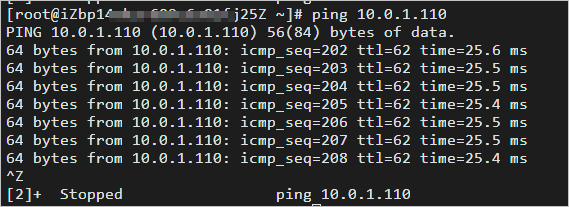

ping <ECS 2のIPアドレス>次の図のようにエコー応答パケットを受信できた場合、接続が確立されます。