仮想プライベートクラウド (VPC) とvSwitchを作成する前に、VPCとvSwitchの数、およびVPCとvSwitchのCIDRブロックを計画する必要があります。 さらに、VPCが他のVPCまたはデータセンターと通信する必要があるかどうかに注意を払う必要があります。

VPCはいくつ必要ですか?

1 つの VPC

リージョン間でアプリケーションをデプロイしたり、サービスシステムを分離したりする必要がない場合は、VPCを1つだけ作成することを推奨します。

複数の VPC

次のいずれかの要件がある場合は、複数のVPCを作成することを推奨します。

クロスリージョンデプロイ

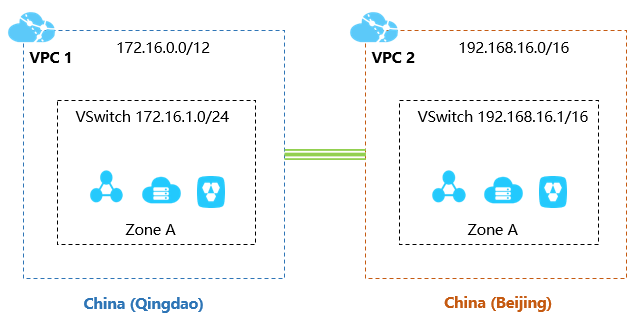

1 つの VPC をリージョンをまたいで 使用することはできません。 したがって、アプリケーションシステムを異なるリージョンにデプロイする場合は、複数のVPCを作成する必要があります。 VPCピアリング接続、Cloud Enterprise Network (CEN) 、およびVPNゲートウェイを使用して、異なるリージョンにデプロイされているVPCを接続できます。

サービスの分離

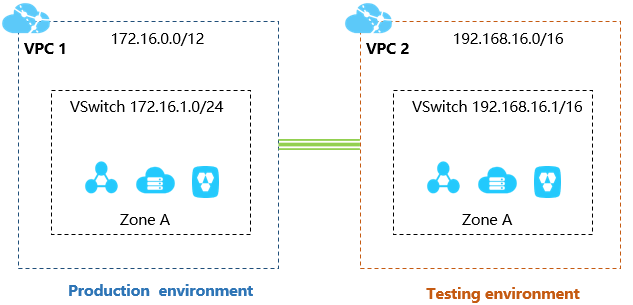

VPCを使用して同じリージョンのサービスシステムを分離する場合は、複数のVPCを作成する必要があります。 たとえば、複数のVPCを使用して、テスト環境を本番環境から分離できます。 VPCピアリング接続、CEN、およびVPNゲートウェイを使用して、同じリージョンにデプロイされているVPCを接続することもできます。

vSwitchはいくつ必要ですか?

次の提案に基づいてvSwitchの数を決定できます。

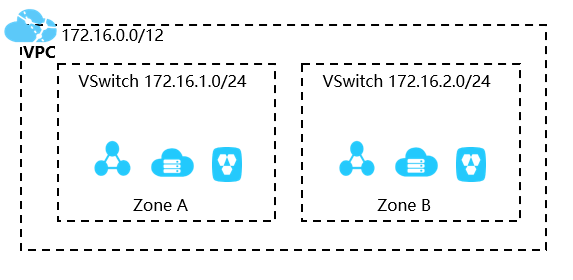

VPCを使用する場合は、少なくとも2つのvSwitchを異なるゾーンにデプロイすることを推奨します。 このようにして、1つのvSwitchがダウンしているとき、別のゾーンの他のvSwitchが引き継ぐことができ、ゾーン間のディザスタリカバリが実装されます。

リージョン内の異なるゾーン間のネットワーク待ち時間は短い。 しかし。 実際のビジネスシステムのネットワーク遅延を確認する必要があります。 ネットワーク待ち時間は、複雑なネットワークトポロジに起因して増加し得る。 高可用性と低レイテンシの要件を満たすように、システムを最適化および調整することを推奨します。

さらに、作成するvSwitchの数を決定する際には、サービスシステムの規模と計画も考慮する必要があります。 フロントエンドシステムがインターネットと通信する場合は、異なるフロントエンドシステムを異なるvSwitchにデプロイし、バックエンドシステムを他のvSwitchにデプロイすることを推奨します。 これにより、サービスの可用性が向上します。

CIDR ブロックを指定するには?

VPCとvSwitchを作成するときは、プライベートIPアドレス範囲をCIDR表記で指定する必要があります。

VPC CIDRブロックの指定

192.168.0.0/16、172.16.0.0/12、10.0.0.0/8、またはそのサブネットの1つをVPCのCIDRブロックとして指定できます。 カスタムCIDRブロックを指定することもできます。 192.168.0.0/16、172.16.0.0/12、および10.0.0.0/8は、Request For Comments (RFC) シリーズで定義されている標準のプライベートCIDRブロックです。 VPCにCIDRブロックを指定する場合は、次のルールに注意してください。

VPCが1つしかなく、VPCがデータセンターと通信する必要がない場合は、RFC CIDRブロックまたはそのサブセットのいずれかをVPC CIDRブロックとして指定できます。

複数のVPCがある場合、またはVPCとデータセンターの間にハイブリッドクラウド環境をセットアップする場合は、VPCのRFC CIDRブロックのサブセットを指定することを推奨します。 この場合、サブネットマスクの長さを16ビット以下に設定することを推奨します。 VPCとデータセンターのCIDRブロックが重複しないようにしてください。

100.64.0.0/10、224.0.0.0/4、127.0.0.0/8、169.254.0.0/16、またはそのサブネットの1つをVPC CIDRブロックとして指定することはできません。

VPCにCIDRブロックを指定する前に、クラシックネットワークが使用されているかどうかを確認する必要があります。 クラシックネットワークが使用されており、クラシックネットワーク内のElastic Compute Service (ECS) インスタンスをVPCに接続する場合、VPC CIDRブロックとして10.0.0.0/8を指定することはお勧めしません。 これは、クラシックネットワークのCIDRブロックが10.0.0.0/8であるためです。

vSwitch CIDRブロックを計画する

vSwitchのCIDRブロックは、vSwitchが属するVPCのCIDRブロックのサブセットである必要があります。 たとえば、VPCのCIDRブロックが192.168.0.0/16の場合、VPCに属するvSwitchのCDIRブロックは192.168.0.0/17から192.168.0.0/29の範囲になります。

vSwitchにCIDRブロックを指定する場合は、次の制限事項に注意してください。

vSwitchのサブネットマスクの長さは16〜29ビットで、8〜65,536のIPアドレスを提供します。

各vSwitch CIDRブロックの最初のIPアドレスと最後の3つのIPアドレスが予約されています。 たとえば、vSwitchのCIDRブロックが192.168.1.0/24の場合、IPアドレス192.168.1.0、192.168.1.253、192.168.1.254、および192.168.1.255は予約されます。

ClassicLink機能を使用すると、クラシックネットワークのECSインスタンスは、CIDRブロックが10.0.0.0/8、172.16.0.0/12、または192.168.0.0/16であるVPCのECSインスタンスと通信できます。 クラシックネットワークと通信するVPCのCIDRブロックが10.0.0.0/8の場合、VPCに属するvSwitchのCIDRブロックは10.111.0.0/16である必要があります。 詳細については、「ClassicLinkの概要」をご参照ください。

vSwitchのCIDRブロックを指定する前に、vSwitchにデプロイするECSインスタンスの数を考慮してください。

VPCを別のVPCまたはデータセンターに接続する場合、CIDRブロックを指定する方法を教えてください。

VPCを別のVPCまたはデータセンターに接続する場合は、CIDRブロックが互いに重複しないようにしてください。 以下のルールにご注意ください。

VPCサブネットの数を増やすには、RFC CIDRブロックのサブセットをVPC CIDRブロックとして指定することを推奨します。 また、VPCごとに異なるCIDRブロックを指定することを推奨します。

異なるVPCに異なるCIDRブロックを指定できない場合は、異なるVPCに属するvSwitchに異なるCIDRブロックを指定してみてください。

上記の要件のどちらも満たさない場合は、相互に通信する必要があるvSwitchのCIDRブロックが異なることを確認してください。

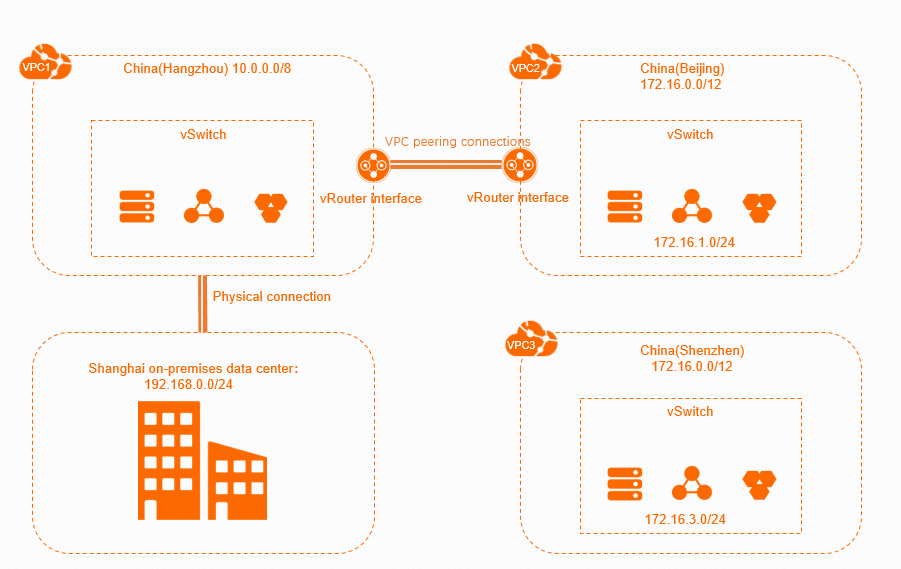

次の図は、VPC 1、VPC 2、およびVPC 3が中国 (杭州) 、中国 (北京) 、および中国 (深セン) リージョンにデプロイされているシナリオを示しています。 VPC 1とVPC 2は、VPCピアリング接続を介して相互に通信します。 現在、VPC 3は他のVPCと通信する必要はありません。 ただし、VPC 3は将来VPC 2と通信する必要があります。 さらに、VPC 1は、Express Connect回線を介して上海のデータセンターと通信する必要があります。

この例では、VPC 1とVPC 2は異なるCIDRブロックを使用します。 現在、VPC 3は他のVPCと通信する必要はありません。 したがって、VPC 3のCIDRブロックはVPC 2のCIDRブロックと同じにすることができます。 ただし、VPC 3は将来VPC 2と通信する必要があります。 したがって、VPC 2のvSwitchのCIDRブロックは、VPC 3のvSwitchのCIDRブロックとは異なります。 VPCが別のVPCと通信する場合、それらのCIDRブロックは同じにすることができます。 ただし、互いに通信する必要があるvSwitchのCIDRブロックは異なる必要があります。