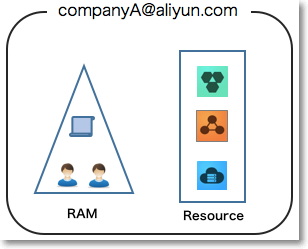

このドキュメントでは、RAM を使用してアクセスとセキュリティの設定を Alibaba Cloud リソースに適用し、きめ細かなアクセス制御でアクセス権限をより適切に管理する方法について説明します。

前提条件

Alibaba Cloud アカウントが作成されていること。 作成されていない場合は、作業を進める前に作成してください。 Alibaba Cloud アカウントを作成するには、新しい Alibaba Cloud アカウントを作成する をクリックします。

シナリオ

ビジネスリソースをクラウドに移行すると、リソースの従来の組織構造や管理方法が要件を満たさなくなる場合があります。 その結果、リソースを移行すると、次のようにセキュリティ管理の問題が高くなる可能性があります。

- RAM ユーザーの責任が明確でない。

- Alibaba Cloud アカウントの所有者が、セキュリティ上のリスクのために RAM ユーザーとアクセスキーを共有したくない。

- RAM ユーザーが、異なる方法を使用してリソースにアクセスできる。つまり、統一がされておらず、誤ってセキュリティリスクを引き起こす可能性がある。

- ユーザーが権限を必要としなくなった場合にも、RAM ユーザーのリソースアクセス権限を頻繁に呼び出す必要がある。

解決策

上記の問題を解決するには、RAM を使用して RAM ユーザーを作成し、RAM ユーザーにリソースアクセス権限を付与します。 具体的には、RAM を使用して Alibaba Cloud アカウントのアクセスキーを RAM ユーザーから分離し、必要に応じてリソースのセキュリティを維持するためにユーザーに最低限のアクセス権限を付与できます。

セキュリティ管理ソリューション

- 独立した RAM ユーザーを作成します。

1 つの企業に必要なのは、Alibaba Cloud アカウントが 1 つだけです。 ベストプラクティスとして、Alibaba Cloud アカウントは日常のタスクには使用しません。 ただし、アカウントの下に複数の RAM ユーザーを作成し、必要に応じてリソースへの必要なアクセス権限を付与できます。

詳細については、「RAM ユーザーの作成」をご参照ください。

- コンソールユーザーを API ユーザーから分離します。

コンソール操作のログインパスワードと、RAM ユーザーの API 操作のアクセスキーを同時に作成しないことを推奨します。

- アプリケーションが API を使用してのみクラウドリソースにアクセスできるようにするには、アプリケーションのアクセスキーを作成するだけで済みます。

- ユーザーがコンソールを使用してのみクラウドリソースを操作できるようにするには、ユーザーのログインパスワードを設定するだけで済みます。

詳細については、「RAM ユーザーの作成」をご参照ください。

- RAM ユーザーを作成し、グループ化します。

Alibaba Cloud アカウントに複数の RAM ユーザーがいる場合は、同じ責任を持つ RAM ユーザーをグループ化し、必要に応じてグループに権限を付与できます。

詳細については、「RAM ユーザーグループの作成」をご参照ください。

- 異なる RAM ユーザーグループに、最低限の権限を付与します。

必要に応じて、適切なシステムポリシーを RAM ユーザーまたはユーザーグループにアタッチできます。 また、詳細な権限管理用のカスタムポリシーを作成することもできます。 この方法で、異なる RAM ユーザーとユーザーグループに最小限の権限を付与することで、クラウドリソースに対する RAM ユーザーの操作をより適切に管理できます。

詳細については、「カスタマイズポリシーの作成」をご参照ください。

- 強力なパスワードポリシーを設定します。

RAM コンソールの RAM ユーザーに対して、最小長、必須文字、および検証期間に関するカスタム規則を使用してパスワードポリシーを設定できます。 RAM ユーザーがログインパスワードの変更を許可されている場合、ユーザーは強力なログインパスワードを作成し、パスワードまたはアクセスキーを定期的に変更する必要があります。

詳細については、「RAM ユーザーのセキュリティポリシーの設定」をご参照ください。

- Alibaba Cloud アカウントの MFA デバイスを有効にします。

Alibaba Cloud アカウントの多要素認証 (MFA) デバイスを有効にして、アカウントのセキュリティを強化できます。 MFA を有効にして Alibaba Cloud にログインする場合、システムには次の 2 つのセキュリティ要素が必要です。

- ユーザー名とパスワード

- MFA デバイスによって提供される検証コード

詳細については、「(オプション)MFA の設定」をご参照ください。

- RAM ユーザーに対して SSO を有効にします。

シングルサインオン (SSO) を有効にすると、企業のすべての内部アカウントが認証されます。 その後、ユーザーは内部アカウントを使用するだけで、Alibaba Cloud にログインして、対応するリソースにアクセスできます。

詳細については、「ユーザーベース SSO の概要」をご参照ください。

- Alibaba Cloud アカウントのアクセスキーを共有しないでください。

Alibaba Cloud アカウントには、その下にあるリソースに対する完全な制御権限があり、そのアクセスキーは、ログインパスワードと同じ権限を持っています。 ただし、アクセスキーはプログラムによるアクセスに使用され、ログインパスワードはコンソールへのログインに使用されます。 したがって、アクセスキーの悪用による情報漏洩を避けるため、Alibaba Cloud アカウントのアクセスキーを共有または使用しないことを推奨します。

代わりに、RAM ユーザーを作成し、このユーザーに、関連する権限を付与してください。

詳細については、「RAM ユーザーの Access Key の作成」をご参照ください。

- セキュリティを強化するために、操作条件を指定します。

RAM ユーザーがクラウドリソースを使用する前に、満たす必要がある運用条件を指定できます。 たとえば、RAM ユーザーがセキュリティで保護されたチャネル (SSL など) を使用するか、指定した送信元 IP アドレスを使用するか、または指定した期間内に操作するかなどを指定できます。

詳細については、「ポリシー要素」をご参照ください。

- クラウドリソースの権限を管理します。

デフォルトでは、すべてのリソースが Alibaba Cloud アカウントの下にあります。 RAM ユーザーはリソースを使用できますが、リソースは所有できません。 これにより、RAM ユーザーによって作成されたインスタンス、またはデータを簡単に管理できます。

- 長い間必要としていない既存の RAM ユーザーの場合は、RAM ユーザーアカウントを削除するだけで、対応するすべての権限を削除できます。

- 権限が必要な RAM ユーザーの場合は、まず RAM ユーザーを作成し、そのユーザーにログインパスワードまたはアクセス キーを設定してから、必要に応じて関連する権限を RAM ユーザーに付与する必要があります。

詳細については、「RAM ユーザーへの権限付与」をご参照ください。

- STS を使用して、RAM ユーザーに一時的な権限を付与します。

セキュリティトークンサービス (STS) は、RAM の拡張承認サービスです。 STS を使用して、RAM ユーザーに一時的な権限を付与し、必要に応じてトークンの権限と自動有効期限を指定できます。

詳細については、「概要」をご参照ください。

結果

サービスをクラウドに移行した後、上記のソリューションを使用して、クラウドベースのリソースを効果的に管理し、Alibaba Cloud アカウントとすべてのビジネスアセットを安全に保つことができます。

次の手順

RAM を使用して、O&M 要件を分類し、必要に応じて異なるエンジニアにタスクを割り当てることができます。 詳細については、「RAM を使用した多様な O&M エンジニアの権限の管理」をご参照ください。