セキュリティグループは、SPI (Stateful Packet Inspection) とパケットフィルタリングを提供する仮想ファイアウォールです。 これには、同じセキュリティ要件と相互信頼を持つ同じリージョン内のインスタンスが含まれています。 Alibaba Cloud は、セキュリティグループ内のインスタンスを分離できるようにさまざまなアクセス制御ポリシーを提供します。

グループ内の分離ルール

-

セキュリティグループ内のネットワーク分離は、インスタンス間ではなくネットワークインターフェイス間で実装されます。 複数の ENI (Elastic Network Interface) がインスタンスにバインドされている場合は、各 ENI に対して分離ルールを設定する必要があります。

-

セキュリティグループ内のインスタンス は、既定では互いにアクセスできますが、分離ルールによって変更されることはありません。

グループ内分離ルールは、ユーザー定義のアクセス制御ポリシーであり、既定のセキュリティグループおよび新しいセキュリティグループには無効です。 セキュリティグループの既定のアクセス制御ポリシーは次のとおりです。同じセキュリティグループ内のインスタンスはイントラネットを介して互いにアクセスできますが、異なるセキュリティグループ内のインスタンスはアクセスできません。

-

グループ内分離ルールの優先順位が最も低くなります。

セキュリティグループ内のインスタンスを分離するには、分離ルール以外に相互通信ルールが適用されないようにします。 次の場合、グループ内分離ルールが設定されていても、インスタンスは相互にアクセスできます。-

グループ内分離ルールはセキュリティグループに設定され、インスタンス間のグループ内通信を許可する アクセス制御リスト (ACL) が同時に設定されます。

-

グループ内分離ルールはセキュリティグループに設定され、グループ内相互通信は同時に設定されます。

-

-

グループ内分離ルールは、現在のセキュリティグループ内のインスタンスにのみ適用されます。

アクセス制御ポリシーの変更

ModifySecurityGroupPolicy インターフェイスを使用して、セキュリティグループ内のアクセス制御ポリシーを変更します。

ケース分析

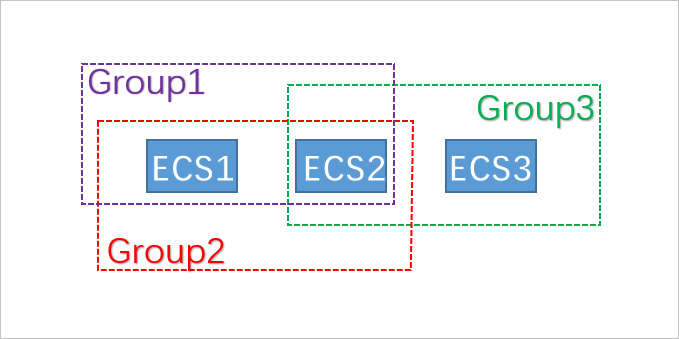

次の図は、3 つのインスタンスとそれらのセキュリティグループの関係を示しています。

この例では、Group1、Group2、および Group3 は 3 つの異なるセキュリティグループです。 ECS1、ECS2、および ECS3 は 3 つの異なる ECS インスタンスです。 ECS1 と ECS2 は、Group1 と Group2 に属します。 ECS2 と ECS3 は、Group3 に属します。

| セキュリティグループ | グループ内相互通信ポリシー | 含まれるインスタンス |

|---|---|---|

| Group1 | 分離 | ECS1 と ECS2 |

| Group2 | 相互接続 | ECS1 と ECS2 |

| Group3 | 相互接続 | ECS2 と ECS3 |

| インスタンス | 相互接続か分離か | 理由 |

|---|---|---|

| ECS1 と ECS2 | 相互接続 | ECS1 と ECS2 は Group1 とGroup2 の両方に属します。 Group1 のポリシーは "分離" で、Group2 のポリシーは "相互接続" です。 グループ内分離の優先順位が最も低いため、ECS1 と ECS2 は相互接続されています。 |

| ECS2 と ECS3 | 相互接続 | ECS2 と ECS3 の両方が Group3 に属します。 Group3 のポリシーは ”相互接続” であるため、ECS2 と ECS3 は相互接続されています。 |

| ECS1 と ECS3 | 分離 | ECS1 と ECS3 は異なるセキュリティグループに属します。 異なるセキュリティグループ内のインスタンスは、既定では相互接続されていません。 2 つのセキュリティグループ内のインスタンス間のアクセスを許可するために、セキュリティグループルールを通じてセキュリティグループに権限付与します。 |