本ドキュメントでは、RAM ロールの STS トークンを使用してモバイルアプリに一時的な権限を付与する方法について説明します。

シナリオ

エンタープライズ A は、ユーザー自身のデバイス上で動作するモバイルアプリを開発しました。 モバイルアプリを開発したエンタープライズ A は、Alibaba Cloud OSS を使用して、モバイルアプリで OSS にデータをアップロードし、OSS からデータをダウンロードできるようにする必要があります。

エンタープライズ A の要件は以下のとおりです。

エンタープライズ A は、アプリによる appServer を使用してデータを伝送するのではなく、 データを直接 OSS にアップロードし OSS からダウンロードするようにする必要があります。

アカウントのセキュリティを維持するために、アプリを実行するモバイルデバイスはエンタープライズ A によって直接管理されていないため、エンタープライズ A は AccessKey をモバイルアプリに保存しません。

エンタープライズ A は、アプリが OSS への接続に使用できる一時アクセス認証情報(STS トークンを使用)をアプリに付与し、アクセス期間を指定期間に制限することで、セキュリティ上のリスクを最小限に抑えたいと考えています。

ソリューション

エンタープライズ A の Alibaba Cloud アカウント(アカウントA)を使用して、RAM 内にロールを作成し、そのロールに適切な権限を付与し、RAM ユーザーとしてログインしている appServer にこのロールの使用権限を付与します。

詳細は、RAM ロールとユーザーの作成及び権限の付与をご参照ください。

アプリが OSS に直接接続してデータをアップロードまたはダウンロードする必要がある場合は、appServer がロールを引き受け (STS AssumeRole API を呼び出す)、一時的な STS トークンを取得してアプリに転送できます。 そして、アプリは一時的な STS セキュリティトークンを使用して OSS API に直接アクセスできます。

詳細は、ロール STS トークンの取得及び転送、OSS へのアクセスをご参照ください。

appServer は、ロールを引き受けるときに一時 STS トークンのリソース操作権限にさらに制限をかけ、各アプリの権限をより適切に管理することができます。

詳細は、STS トークンの権限への制限 をご参照ください。

RAM ロールとユーザーの作成及び権限の付与

アカウント A のアカウント ID が 11223344 であるとします。

アカウント A は RAM ロール

oss-readonlyを作成し、アカウント A の RAM ユーザーだけがこのロールを引き受けることができるように信頼済みアカウントとして 現行 Alibaba クラウドアカウントを選択します。詳細は信頼できる Alibaba Cloud アカウント用 RAM ロールの作成をご参照ください。

ロールを作成後、エンタープライズ A は基本情報ページ上のロール情報を表示できます。

この例では、ロールの Alibaba Cloud リソース名 (ARN) は以下のとおりです。

acs:ram::1122****:role/oss-readonlyロール内の信頼ポリシー (アカウント A の RAM ユーザーのみ引き受け可能) は、以下のとおりです。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect":"Allow", "Principal": { "RAM": [ "acs:ram::1122****:root"// ロールの信頼できるエンティティタイプが Alibaba Cloud アカウントの場合、デフォルトで 'root' が使用されます。 ] } } ], "Version": "1" }

アカウント A が、ロール oss-readonly にポリシー

AliyunOSSReadOnlyAccess(OSS 読み取り専用権限)をアタッチします。詳細は、RAM での権限付与 をご参照ください。

アカウント A は、appServer 用に RAM ユーザー(ここでは、RAM ユーザーを Appserver と呼びます)を作成し、RAM ユーザー用の AccessKey を作成して、ユーザーが STS AssumeRole API を呼び出すことができるように

AliyunSTSAssumeRoleAccessシステムポリシーを添付します。

ロール STS トークンの取得及び転送、OSS へのアクセス

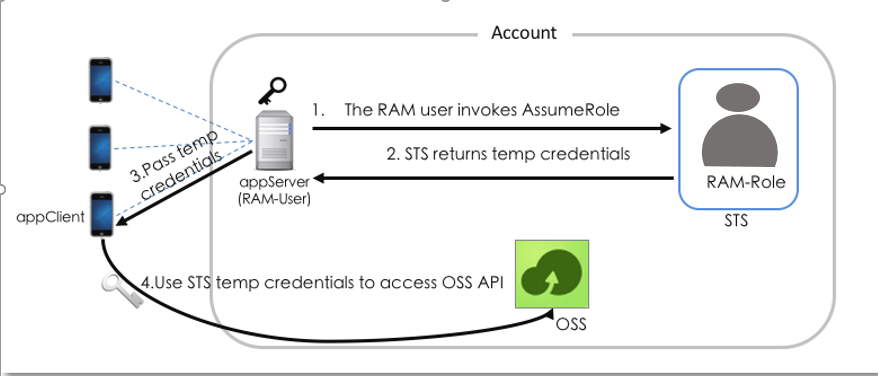

次の図には、ロール STS トークンを取得し、それを使用して OSS API を呼び出すアプリの操作手順を示します。

図 1. 手順

appServer は、RAM ユーザー (appserver) の AK を使用して STS API ロールの引き受け(AssumeRole) を呼び出します。

appServer の AK が構成されている必要があります。

次は、aliyuncli を使用して AssumeRole API を呼び出す方法の例です。

$ aliyuncli sts AssumeRole --RoleArn acs:ram::1122****:role/oss-readonly --RoleSessionName client-001

{

"AssumedRoleUser": {

"AssumedRoleId": "39157875257397****:client-001",

"Arn": "acs:ram::1122***:role/oss-readonly/client-001"

},

"Credentials": {

"AccessKeySecret": "93ci2umK1QKNEj****",

"SecurityToken": "CAES6AIIlbnQt****=",

"Expiration": "2016-01-13T15:02:37Z",

"AccessKeyId": "STS.F13Gjsk****"

},

"RequestId": "E1779AAB-E7AF-47D6-A9A4-53128708B6CE"

}STS トークンの権限への制限

AssumeRole API を呼び出した後、STS トークンにきめ細かいアクセス権限を付与できます。

AssumeRole API を呼び出すときにポリシーを指定しない場合、STS トークンには

oss-readonlyのすべての権限が付与されます。 この問題を解決するには、STS トークンのアクセス権限にさらに制限をかけるポリシーを指定します。例えば、STS トークンからsample-bucket/2015/01/01/*.jpgへのアクセス権限のみを付与します。 例は次のとおりです。$ aliyuncli sts AssumeRole --RoleArn acs:ram::1122****:role/oss-readonly --RoleSessionName client-002 --Policy "{\"Version\":\"1\", \"Statement\": [{\"Effect\":\"Allow\", \"Action\":\"oss:GetObject\", \"Resource\":\"acs:oss:*:*:sample-bucket/2015/01/01/*.jpg\"}]}" { "AssumedRoleUser": { "AssumedRoleId": "39157875257397****:client-002", "Arn": "acs:ram::11223344:role/oss-readonly/client-002" }, "Credentials": { "AccessKeySecret": "28Co****", "SecurityToken": "CAES****==", "Expiration": "2016-01-13T15:03:39Z", "AccessKeyId": "STS.FJ6E****" }, "RequestId": "98835D9B-86E5-4BB5-A6DF-9D3156ABA567" }説明STS トークンのデフォルトの有効期間は 3600 秒 (最大制限) です。 DurationSeconds パラメーターを使用して、STS トークンの有効期限を制限できます。

appServer は資格情報を取得して解析します。

appServer は、AssumeRole API により返される資格情報の中から AccessKeyId、AccessKeySecret、および SecurityToken を取得します。

STS トークンの有効期間が決定されています。 アプリケーションがより長い有効期間を必要とする場合、appServer は 1800 秒ごとに 1 つの STS トークンを発行するなど新しい STS トークンを再発行する必要があります。

appServer は、STS トークンを安全にアプリに転送します。

アプリは STS トークンを使用して Alibaba Cloud サービス (OSS など) API に直接アクセスします。

以下は、aliyuncli と STS トークンを使用した OSS オブジェクトへのアクセス方法の例です(ここでは、STS トークンは client-002 に発行されます):

Configure the STS token syntax: aliyuncli oss Config --host --accessid --accesskey --sts_token $ aliyuncli oss Config --host oss.aliyuncs.com --accessid STS.FJ6E**** --accesskey 28Co**** --sts_token CAES****== OSS オブジェクトへのアクセス $ aliyuncli oss Get oss://sample-bucket/2015/01/01/grass.jpg grass.jpg

次のステップ

詳細は、次をご参照ください。