Virtual Private Cloud(VPC)は、切り離されたネットワーク環境を構築し、IP アドレス範囲、ネットワーク セグメント、ルートテーブル、およびゲートウェイのカスタマイズに役立ちます。 さらに、専用線、VPN、または GRE を介して VPC および従来の IDC と相互接続を実装して、ハイブリッド クラウド サービスを構築することもできます。

API Gateway は、VPC 環境にデプロイされたサービスの API の公開もサポートしています。 このドキュメントを読む前に、VPC の使用方法を理解していることを確認してください。

バックエンドサービスが VPC 環境で動作する場合、該当する API を公開するには API Gateway に権限付与する必要があります。 API の作成手順は次のとおりです。

1 VPC 権限付与およびバインド

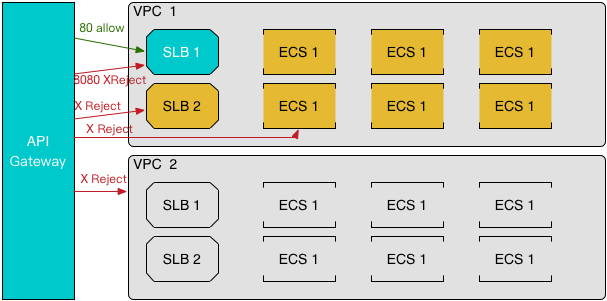

VPC 環境では、VPC 内のサービスにアクセスできるように API Gateway に権限付与する必要があります。 権限付与の際、Server Load Balancer のポート 443 および ECS のポート 80 といった、API Gateway のアクセスできるリソースおよびポートを指定する必要があります。

- 権限付与に成功すると、API Gateway はイントラネット経由で VPC 環境内のリソースにアクセスします。

- この権限付与は、API Gateway が該当バックエンド リソースにアクセスするためにのみ使用されます。

- API Gateway は、権限付与されていないリソースやポートにアクセスできません。

たとえば、API Gateway に対して VPC 1 の Server Load Balancer 1 のポート 80 のみが権限付与されている場合、API Gateway はこのポートにしかアクセスできません。

1.1 VPC 環境の準備

(1) VPC 環境で Server Load Balancer および ECS インスタンスを購入し、サービスを構築します。 詳細は、VPC ユーザーマニュアルを参照。

(2) VPC 情報を照会します。 次の VPC 情報を準備します。

- VPC ID:バックエンド サービスのある VPC の ID を示します。

- インスタンス ID:バックエンド サービスのインスタンス ID を示します。 インスタンスは、ECS インスタンスまたは Server Load Balancer インスタンスです。 Server Load Balancer インスタンスが使用されている場合は、それのインスタンス ID を入力します。

- ポート番号:バックエンド サービスを呼び出すポート番号を示します。

1.2 API Gateway の VPC アクセス許可

API Gateway コンソール > API の公開 > VPC アクセスをクリックして、VPC アクセスの作成をクリックします。

[VPC アクセスの作成]で、該当情報を入力します。

- VPC アクセス名:API の作成時にバックエンド アドレスの選択に使用する VPC アクセスの名前です。後の管理を容易にするため、 名前を一意にします。

OK をクリックしてアクセス認証を完了します。

複数の VPC 環境がある場合、または複数のインスタンスおよびポートを認証する必要がある場合は、前述の手順を繰り返します。

2 API の作成

API を作成する手順は、その他の API を作成する手順と同じです。 詳細は、API の作成を参照。

バックエンド サービス アドレスを選択する場合、

- バックエンドサービスタイプ:VPCに設定します。

- VPC アクセス 名:VPC アクセスの作成で設定したものを入力します。

API のその他のパラメーターの設定は、一般的な API の設定と同じです。

設定を保存します。 API の作成が完了しました。

3 セキュリティ グループの認証

オプション:バックエンドで Server Load Balancer を使用しており、ECS セキュリティ グループ認証ポリシーを変更していない場合は、この手順をスキップします。

ECS が API のバックエンド サービスとして機能し、セキュリティ グループのイントラネット インバウンド アクセス ポリシーを変更した場合は、アクセス ポリシーを追加して、次の IP セグメントへのアクセスを有効化する必要があります(サービスの属するリージョンに基づいて IP セグメントを設定します)。

| リージョン | 宛先 | IP アドレス |

|---|---|---|

| 中国東部 (杭州) | イントラネット インバウンド | 100.104.13.0/24 |

| 中国北部 (北京) | イントラネット インバウンド | 100.104.106.0/24 |

| 中国南部 (深セン) | イントラネット インバウンド | 100.104.8.0/24 |

| 中国東部 (上海) | イントラネット インバウンド | 100.104.8.0/24 |

| 香港 | イントラネット インバウンド | 100.104.175.0/24 |

| ドイツ (フランクフルト) | イントラネット インバウンド | 100.104.72.0/24 |

| マレーシア (クアラルンプール) | イントラネット インバウンド | 100.104.112.0/24 |

| インド (ムンバイ) | イントラネット インバウンド | 100.104.233.0/24 |

| インドネシア (ジャカルタ) | イントラネット インバウンド | 100.104.72.0/24 |

| 日本 (東京) | イントラネット インバウンド | 100.104.188.0/24 |

| オーストラリア (シドニー) | イントラネット インバウンド | 100.104.143.192/26 |

4 API の検証

次の方法で API を検証します。

5 権限の取り消し

権限付与されたリソースまたはポートがサービスを提供しない場合は、該当する権限を削除します。

6 よくあるご質問

本機能の利用に追加料金はかかりますか。

いいえ。 本機能は無料で、追加の費用はありません。

複数の VPC 環境をバインドできますか。

はい。 バックエンドサービスが複数の VPC 環境で動作している場合は、複数の権限を付与できます。

なぜ VPC に権限を付与できないのですか。

VPC ID、インスタンス ID、およびポート番号が正しいこと、また、認証ポリシーおよび VPC が同じリージョン内にあることを確認します。

API Gateway に権限を付与すると、VPC は保護されていることになりますか。

API Gateway が VPC にアクセスできるよう権限を付与すると、API Gateway と VPC の間のネットワークがつながります。 セキュリティの制限が実装され、VPC にセキュリティ上の問題は発生しません。

- セキュリティ制御の権限付与:VPC 所有者のみが権限を付与できます。

- 権限付与後の API Gateway および VPC の間の排他的チャネル:その他の者はチャネルを使用できません。

- 特定のリソースのポートに権限付与:API Gateway は、その他のポートまたはリソースにアクセスする権限はありません。